Připojit USB modem k PC

Po nainstalování ovladačů (obvykle automaticky -lze použít i ovladače Huawei 4.2.19) je potřebné zjistit číslo COM portu pomocí Správce zařízení devmgmt.msc.

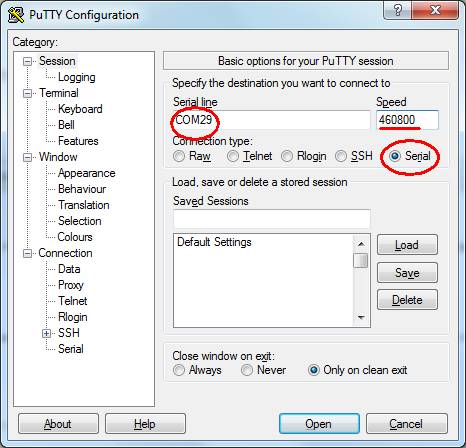

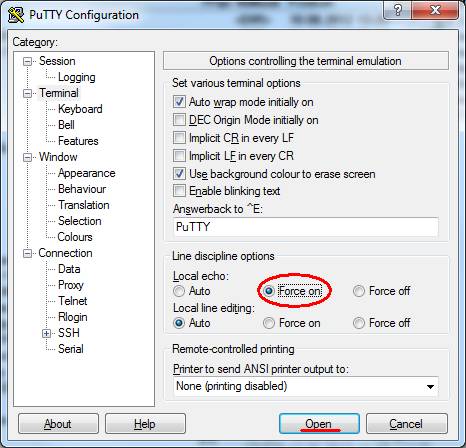

Připojíme se pomocí seriové konzoly – použijeme např. putty

Nastavení putty:

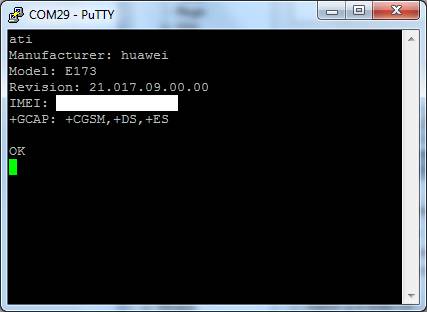

Nejprve zkusíme příkaz ATI

a dále si zkontrolujeme nastavení pomocí AT^U2DIAG? tj jaké je aktuální nastavení. Nakonec vlastní operaci AT^U2DIAG=276. K dispozici bude resetované tovární nastavení ( modem, CD – flash, i mikroSD)

a dále si zkontrolujeme nastavení pomocí AT^U2DIAG? tj jaké je aktuální nastavení. Nakonec vlastní operaci AT^U2DIAG=276. K dispozici bude resetované tovární nastavení ( modem, CD – flash, i mikroSD)

pozor: zařízení se změní na VID_12d1&PID_1c07 ( jinak je jako VID_12d1&PID_1c05)

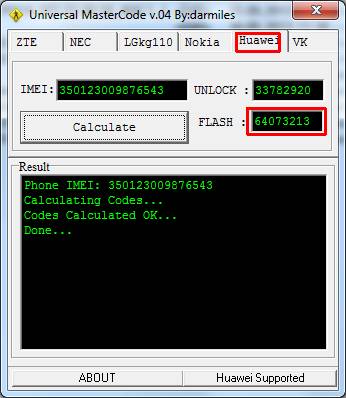

Vygenerovat kód pomocí utility Universal_MasterCode

Provedeme nahrání odpovídající firmware E173Update_21.017.09.00.00.B726 popř.zde. Standardní FW od T-mobile dělá problémy.

V tomto okamžiku lze USB modem odpojit od PC.

A teď vlastní nastavení v tabletu.

doplnit do /system/etc/3g_dongle.cfg sekci

[E173]

dongle_name=E173

production_name=E173

vendor_name=huawei

network_type=GSM_MODE

pid_vid_origin=0x12d11c07

bcdDevice_origin=0x0

pid_vid_now=0x12d11c07

bcdDevice_now=0x0

at_port=3

ppp_port=0

Doplnit na konec souboru /system/bin/preinstall.sh

echo „12d1 1c07“ > /sys/bus/usb-serial/drivers/option1/new_id

Restartovat tablet

Editaci lze provést např přes ADB připojení.

Potřebné soubory lze stáhnout např. zde. Stačí jen rozbalit v složce, kde budeme spouštět adb.exe.

V nastavení – sekce „{} Pro vývojáře“ povolit „Ladění USB“. Připojit pomocí USB tablet s PC.

Pustit příkazový řádek – komandové okno. Zkusíme zda jsme připojeni příkazem

adb devices

* daemon not running. starting it now on port 5037 *

* daemon started successfully *

List of devices attached

20080411382bd8e device

Provedeme zálohu (stažení do adresáře kde jsme spustili adb.exe) stávajících souborů

adb pull /system/bin/preinstall.sh

adb pull /system/etc/3g_dongle.cfg

Teď lze soubory upravit – nezapomenout je uložit v linuxovém formátu tj řádky ukončené je LF nikoli CRLF. To umí například editor pspad. Můžete použít již upravené soubory.

Nejprve ale si zpřístupníme systém na zápis

adb remount

remount succeeded

Vrátíme upravené soubory zpět.

adb push preinstall.sh /system/bin/preinstall.sh

adb push 3g_dongle.cfg /system/etc/3g_dongle.cfg

Pokud budete mít modem v režimu ID_12d1&PID_1c05, musíte změnit odpovídající položky jak v /system/bin/preinstall.sh tak v /system/etc/3g_dongle.cfg

AT-příkazy – zdroj

Huawei+AT-commands

Popis obecných AT příkazů